تشریح کریپتوگرافی(قسمت ششم)

mba

12 شهریور 1400

دسته بندی php

سلام دوستان ادامه بحث کریپتوگرافی از قسمت پنجم

کلید عمومی

بارزترین ویژگی ساخت کلید عمومی (PKI) این است که از یک جفت کلید برای دستیابی به سرویس امنیتی اساسی استفاده می کند. کلید اصلی شامل کلید خصوصی و کلید عمومی است.

از آنجا که کلیدهای عمومی در دامنه باز قرار دارند ، احتمالاً آنها مورد سوء استفاده قرار می گیرند. بنابراین لازم است برای مدیریت این کلیدها نوعی زیرساخت قابل اعتماد ایجاد و حفظ شود.

مدیریت کلیدی

ناگفته نماند که امنیت هر سیستم رمزنگاری به میزان امنیت کلیدهای آن بستگی دارد. بدون رویه های مطمئن برای دستیابی به کلیدهای رمزنگاری ، مزایای استفاده از نقشه های رمزنگاری قوی به طور بالقوه از بین می رود.

مشاهده می شود که طرح های رمزنگاری به ندرت از طریق نقاط ضعف در طراحی آنها به خطر می افتد. با این حال ، آنها اغلب از طریق مدیریت کلید ضعیف به خطر می افتند.

جنبه های مهم مدیریت کلیدی وجود دارد که به شرح زیر است -

کلیدهای رمزنگاری چیزی جز بخشهای خاص از داده ها نیستند. مدیریت کلیدی به اجرای ایمن کلیدهای رمزنگاری اشاره دارد.

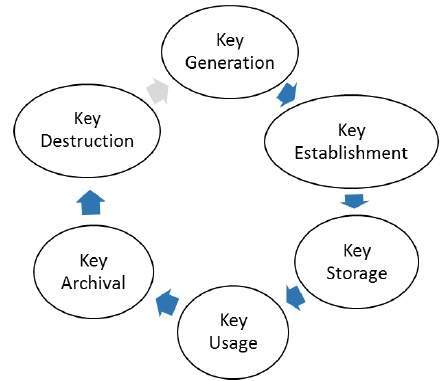

مدیریت کلیدی با کل چرخه حیات کلیدی که در تصویر زیر نشان داده شده است -

دو مورد نیاز خاص برای مدیریت رمزنگاری کلید عمومی وجود دارد.

رازداری کلیدهای خصوصی. در طول چرخه حیات کلیدی ، کلیدهای مخفی باید از جانب همه طرفین بجز افرادی که مالک هستند و مجاز به استفاده از آنها هستند ، مخفی بمانند.

اطمینان از کلیدهای عمومی. در رمزنگاری کلید عمومی ، کلیدهای عمومی در دامنه آزاد قرار دارند و به عنوان دادههای عمومی دیده می شوند. به طور پیش فرض هیچ گونه تضمینی در مورد درست بودن کلید عمومی ، ارتباط با آنها و یا استفاده از آن وجود ندارد. بنابراین ، مدیریت کلیدی کلیدهای عمومی باید صریحاً بر اطمینان از هدف قرار دادن کلیدهای عمومی تمرکز کند.

مهمترین شرط "اطمینان از کلید عمومی" می تواند از طریق زیرساخت های کلید عمومی (PKI) ، یک سیستم مدیریت کلیدی برای پشتیبانی از رمزنگاری کلید عمومی حاصل شود.

زیرساخت کلید عمومی (PKI)

PKI تضمین کننده کلید عمومی است. این شناسایی کلیدهای عمومی و توزیع آنها را فراهم می کند. آناتومی PKI از اجزای زیر تشکیل شده است.

گواهی کلید عمومی ، که معمولاً به عنوان "گواهی دیجیتال" گفته می شود.

نشانه های کلید خصوصی.

مرجع صدور گواهینامه.

مرجع ثبت نام

سیستم مدیریت گواهی.

گواهی دیجیتال

برای قیاس ، گواهی می تواند به عنوان شناسنامه ای که به شخص صادر می شود در نظر گرفته شود. افراد برای اثبات هویت خود از کارتهای شناسایی مانند گواهینامه رانندگی ، گذرنامه استفاده می کنند. یک گواهی دیجیتال همان کار اساسی را در دنیای الکترونیکی انجام می دهد ، اما با یک تفاوت.

گواهینامه های دیجیتال نه تنها به افراد صادر می شود بلکه می توانند به رایانه ها ، بسته های نرم افزاری یا هر چیز دیگری که برای اثبات هویت در دنیای الکترونیکی نیاز دارند ، صادر شوند.

گواهینامه های دیجیتال بر اساس استاندارد ITU X.509 است که یک فرم استاندارد صدور گواهینامه کلید عمومی و اعتبار سنجی را تعیین می کند. از این رو ، گواهینامه های دیجیتال گاهی به عنوان گواهی های X.509 نیز گفته می شوند.

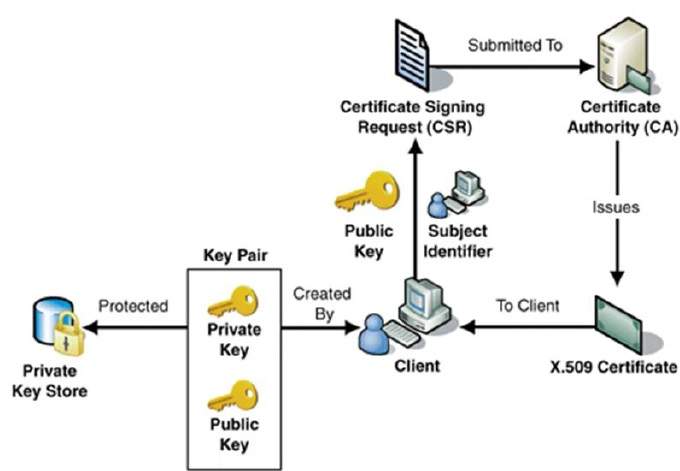

کلید عمومی مربوط به مشتری کاربر در گواهی های دیجیتالی توسط سازمان صدور گواهینامه (CA) به همراه سایر اطلاعات مرتبط مانند اطلاعات مشتری ، تاریخ انقضا ، استفاده ، صادر کننده و غیره ذخیره می شود.

CA بطور دیجیتالی تمام این اطلاعات را امضا می کند و شامل امضای دیجیتالی در گواهینامه می شود.

هرکسی که نیاز به اطمینان در مورد کلید عمومی و اطلاعات مرتبط با مشتری دارد ، او فرآیند اعتبار سنجی امضا را با استفاده از کلید عمومی CA انجام می دهد. اعتبار سنجی موفقیت آمیز اطمینان می دهد که کلید عمومی مندرج در گواهینامه متعلق به شخصی است که جزئیات آن در گواهی ارائه شده است.

روند دریافت گواهینامه دیجیتال توسط یک شخص / نهاد در تصویر زیر به تصویر کشیده شده است.

همانطور که در تصویر نشان داده شده است ، CA برنامه ای را برای تأیید کلید عمومی خود از مشتری دریافت می کند. CA پس از تأیید صحت هویت مشتری ، گواهی دیجیتالی را برای آن مشتری صادر می کند.

مرجع صدور گواهینامه (CA)

همانطور که در بالا بحث شد ، CA صدور گواهینامه را به مشتری ارائه می دهد و به کاربران دیگر برای تأیید گواهی کمک می کند. CA مسئولیت شناسایی صحیح هویت مشتری درخواست صدور گواهی را بر عهده می گیرد و اطمینان می دهد که اطلاعات موجود در گواهی نامه صحیح است و به صورت دیجیتالی آن را امضا می کند.

توابع کلیدی CA

عملکردهای کلیدی CA به شرح زیر است -

تولید جفت های کلیدی - CA ممکن است یک جفت کلیدی را به طور مستقل یا مشترک با مشتری ایجاد کند.

صدور گواهینامه های دیجیتالی - CA می تواند به عنوان معادل PKI یک آژانس گذرنامه تلقی شود - CA بعد از ارائه مشتری برای تأیید هویت خود ، گواهی صادر می کند. CA سپس گواهی را امضا می کند تا از تغییر جزئیات مندرج در گواهی نامه جلوگیری کند.

انتشار گواهینامه ها - CA باید مجوزهایی را منتشر کند تا کاربران بتوانند آنها را پیدا کنند. برای رسیدن به این هدف دو روش وجود دارد. یکی این است که گواهینامه ها را معادل یک فهرست تلفن الکترونیکی منتشر کنید. مورد دیگر این است که گواهینامه خود را برای افرادی که فکر می کنید ممکن است به یک وسیله یا دیگری به آن نیاز داشته باشند ، ارسال کنید.

تأیید گواهینامه ها - CA کلید عمومی خود را در محیط ارائه می دهد تا به تأیید امضای وی در گواهی دیجیتال مشتری کمک کند.

ابطال مجوزها - در بعضی مواقع ، کالیفرنیا گواهی صادر شده به دلایلی مانند مصالحه کلید خصوصی توسط کاربر یا از دست دادن اعتماد به مشتری را صادر می کند. CA پس از ابطال لیست ، کلیه گواهینامه های ابطال شده در دسترس محیط زیست را نگه می دارد.

کلاس گواهینامه ها

چهار کلاس معمولی از گواهینامه وجود دارد -

کلاس 1 - این گواهینامه ها را می توان با تهیه آدرس ایمیل به راحتی به دست آورد.

کلاس 2 - این گواهینامه ها برای تهیه اطلاعات شخصی اضافی نیاز دارند

کلاس 3 - این گواهینامه ها فقط پس از انجام بررسی در مورد هویت درخواست کننده می توانند خریداری شوند.

کلاس 4 - ممکن است توسط دولتها و سازمانهای مالی که به اعتماد بسیار بالایی احتیاج دارند ، از آنها استفاده شود.

اداره ثبت (RA)

CA ممکن است از یک اداره ثبت شخص ثالث (RA) برای انجام بررسی های لازم بر روی شخص یا شرکت مورد نظر برای تأیید هویت خود ، استفاده کند. ممکن است RA به عنوان CA به نظر مشتری برسد ، اما آنها در واقع گواهی صادر شده را امضا نمی کنند.

سیستم مدیریت گواهینامه (CMS)

این سیستم مدیریتی است که از طریق آن گواهینامه ها منتشر می شوند ، به طور موقت یا دائم به حالت تعلیق ، تمدید یا ابطال می شوند. سیستم های مدیریت گواهینامه ها معمولاً گواهینامه ها را حذف نمی کنند زیرا ممکن است برای اثبات وضعیت آنها در یک مقطع زمانی ، شاید به دلایل قانونی انجام شود. A CA به همراه RA همراه سیستم های مدیریت گواهی را اجرا می کنند تا بتوانند مسئولیت ها و بدهی های خود را پیگیری کنند.

نشانه های کلید خصوصی

در حالی که کلید عمومی مشتری در گواهی ذخیره می شود ، کلید خصوصی مخفی مرتبط می تواند در رایانه صاحب کلید ذخیره شود. این روش به طور کلی اتخاذ نشده است. اگر یک مهاجم به رایانه دسترسی پیدا کند ، می تواند به راحتی به کلید خصوصی دسترسی پیدا کند. به همین دلیل ، یک کلید خصوصی روی دسترسی امن به توکن قابل جابجایی که از طریق رمز عبور محافظت می شود ، ذخیره می شود.

فروشندگان مختلف اغلب از قالبهای مختلف و گاه اختصاصی ذخیره سازی برای ذخیره کردن کلیدها استفاده می کنند. به عنوان مثال ، Entrust از قالب اختصاصی .epf استفاده می کند ، در حالی که Verisign ، GlobalSign و بالتیمور از قالب استاندارد .p12 استفاده می کنند.

سلسله مراتب CA

با وجود شبکه های گسترده و الزامات ارتباطات جهانی ، داشتن یک مرکز اعتماد به نفس که همه کاربران گواهی های خود را از آنها دریافت می کنند ، عملی نیست. ثانیا ، در صورت به خطر انداختن CA ممکن است در دسترس بودن تنها یک CA باشد.

در چنین شرایطی ، مدل صدور گواهینامه سلسله مراتبی مورد توجه است زیرا این امکان را می دهد تا از گواهینامه های کلید عمومی در محیط هایی استفاده شود که دو طرف ارتباط دهنده با آنها یک اعتماد ندارند.

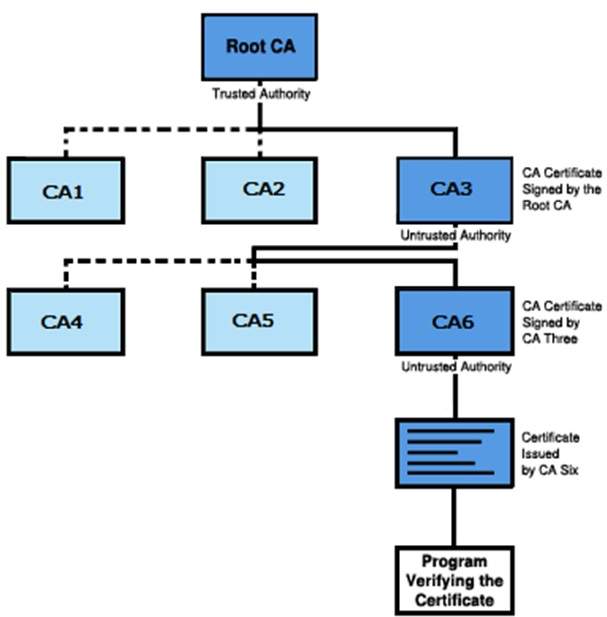

ریشه CA در صدر سلسله مراتب CA قرار دارد و گواهی ریشه CA یک گواهی خود امضا شده است.

CA ها ، که مستقیماً وابسته به CA ریشه هستند (به عنوان مثال CA1 و CA2) دارای گواهینامه های CA هستند که توسط ریشه CA امضا شده اند.

CA های زیرمجموعه CA در سلسله مراتب (به عنوان مثال CA5 و CA6) دارای گواهینامه های CA خود هستند که توسط CA های فرعی سطح بالاتر امضا شده اند.

سلسله مراتب مجوز گواهی (CA) در زنجیره های گواهی منعکس شده است. یک زنجیره گواهینامه مسیر گواهی ها را از شاخه ای از سلسله مراتب تا ریشه سلسله مراتب ردیابی می کند.

تصویر زیر سلسله مراتب CA را با زنجیره گواهی منتقل می کند که از طریق گواهی موجودیت از طریق دو گواهی CA وابسته (CA6 و CA3) به گواهی CA برای ریشه CA نشان می دهد.

تأیید زنجیره گواهینامه فرایند اطمینان از صحت ، امضای صحیح و قابل اعتماد بودن زنجیره گواهینامه است. روش زیر یک زنجیره گواهی را تأیید می کند ، با گواهی ارائه شده برای تأیید اعتبار -

مشتری که صحت آن در حال تأیید است ، گواهی خود را ارائه می دهد ، به طور کلی همراه با گواهی نامه های زنجیره ای تا Root CA.

تأییدکننده با استفاده از کلید عمومی صادرکننده ، گواهی را تصویب و اعتبار می دهد. کلید عمومی صادرکننده در گواهینامه صادرکننده که در زنجیره ای در کنار گواهی مشتری قرار دارد ، یافت می شود.

حال اگر CA بالاتر که گواهی صادرکننده را امضا کرده است ، به تأیید صحت اعتماد داشته باشد ، تأیید موفقیت آمیز است و در اینجا متوقف می شود.

در غیر این صورت ، گواهی صادرکننده به روشی مشابه تأیید می شود که در مراحل فوق برای مشتری انجام می شود. این روند تا جایی که CA CA قابل اعتماد در بین آنها پیدا شود یا دیگر آن تا Root CA ادامه یابد ادامه می یابد.

مزایای رمزنگاری و اشکالات اون

امروزه شبکه ها جهانی شده اند و اطلاعات شکل دیجیتالی بیت ها و بایت ها را گرفته اند. اطلاعات بحرانی اکنون به صورت دیجیتالی در سیستمهای رایانه ای و کانالهای ارتباطی باز ذخیره می شوند ، پردازش و انتقال می یابند.

از آنجا که اطلاعات نقش مهمی را ایفا می کند ، مخالفان سیستم های رایانه ای و کانال های ارتباطی باز را هدف قرار می دهند تا اطلاعات حساس را بدزدند و یا سیستم اطلاعات بحرانی را مختل کنند.

رمزنگاری مدرن مجموعه ای از تکنیک های محکم را فراهم می کند تا اطمینان حاصل شود که اهداف بدخواهانه طرف مقابل خنثی شده و در عین حال دسترسی کاربران قانونی به اطلاعات را تضمین می کند. در اینجا در این فصل به فوایدی خواهیم پرداخت که از رمزنگاری ، محدودیت های آن و همچنین آینده رمزنگاری استفاده می شود.

رمزنگاری - مزایا

رمزنگاری یک ابزار ضروری برای امنیت اطلاعات است. این چهار سرویس اساسی امنیت اطلاعات را ارائه می دهد -

محرمانه بودن - تکنیک رمزگذاری می تواند اطلاعات و ارتباطات را از افشاگری و دسترسی غیرمجاز محافظت کند.

احراز هویت - تکنیک های رمزنگاری مانند MAC و امضاهای دیجیتال می توانند از اطلاعات در مقابل جعل و جعل محافظت کنند.

یکپارچگی داده ها - توابع هش رمزنگاری نقش مهمی در اطمینان کاربران به تمامیت داده ها دارند.

عدم رد - امضای دیجیتالی خدمات عدم رد را برای محافظت در برابر اختلافاتی که به دلیل انکار پیام ارسال شده توسط فرستنده ایجاد می شود ، فراهم می کند.

تمام این خدمات اساسی ارائه شده توسط رمزنگاری باعث شده است تا تجارت با شبکه ها با استفاده از سیستم های رایانه ای به روشی بسیار کارآمد و مؤثر انجام شود.

رمزنگاری - اشکالاتی

جدا از چهار عنصر اساسی امنیت اطلاعات ، موارد دیگری وجود دارد که بر استفاده مؤثر از اطلاعات تأثیر می گذارد -

دسترسی به اطلاعات رمزگذاری شده ، معتبر و امضا شده دیجیتالی حتی برای یک کاربر مشروع در یک ساعت مهم تصمیم گیری دشوار است. شبکه یا سیستم رایانه ای توسط یک متجاوز قابل حمله و رعایت عملکردی نیست.

در دسترس بودن زیاد ، یکی از جنبه های اساسی امنیت اطلاعات ، با استفاده از رمزنگاری قابل اطمینان نیست. روشهای دیگری برای محافظت در برابر تهدیداتی مانند انکار سرویس یا خرابی کامل سیستم اطلاعاتی مورد نیاز است.

یکی دیگر از نیازهای اساسی امنیت اطلاعات کنترل دسترسی انتخابی نیز با استفاده از رمزنگاری قابل تحقق نیست. کنترل و مراحل اداری لازم است که برای همین اعمال شود.

رمزنگاری در برابر آسیب پذیری ها و تهدیداتی که ناشی از طراحی ضعیف سیستم ها ، پروتکل ها و رویه هاست ، محافظت نمی کند. این موارد باید از طریق طراحی مناسب و ایجاد زیرساخت های دفاعی برطرف شود.

رمزنگاری در هزینه می آید. هزینه از نظر زمان و پول است -

افزودن روشهای رمزنگاری در پردازش اطلاعات باعث تاخیر می شود.

استفاده از رمزنگاری کلید عمومی نیاز به راهاندازی و نگهداری زیرساختهای کلید عمومی دارد که نیاز به بودجه مالی خوب دارد.

امنیت تکنیک رمزنگاری مبتنی بر مشکل محاسباتی مشکلات ریاضی است. هرگونه پیشرفت در حل چنین مشکلات ریاضی یا افزایش توان محاسباتی می تواند یک روش رمزنگاری را آسیب پذیر کند.

آینده رمزنگاری

رمزنگاری منحنی Elliptic Curve (ECC) قبلاً اختراع شده اما مزایا و معایب آن هنوز کاملاً درک نشده است. ECC اجازه می دهد تا رمزگذاری و رمزگشایی را در زمان بسیار کمتری انجام دهد ، بنابراین می توان مقدار بیشتری از داده ها را با امنیت برابر منتقل کرد. با این حال ، مانند سایر روش های رمزگذاری ، قبل از پذیرش برای مصارف دولتی ، تجاری و خصوصی ، باید ECC نیز آزمایش و اثبات شود.

محاسبات کوانتومی پدیده جدید است. در حالی که رایانه های مدرن داده ها را با استفاده از قالب باینری به نام "بیت" ذخیره می کنند که در آن می توان "1" یا "0" را ذخیره کرد. یک کامپیوتر کوانتومی داده ها را با استفاده از یک ترکیب کوانتومی از حالت های مختلف ذخیره می کند. این حالت های دارای چندین ارزش در "بیت های کوانتومی" یا "کوبیت" ذخیره می شوند. این اجازه می دهد تا محاسبه اعداد چندین مرتبه بزرگتر از پردازنده های سنتی ترانزیستور باشد.

برای درک قدرت کامپیوتر کوانتومی ، RSA-640 را عدد با 193 رقم در نظر بگیرید که توسط هشتاد رایانه 2.2 گیگاهرتزی در طول 5 ماه قابل بررسی است ، یک کامپیوتر کوانتومی در کمتر از 17 ثانیه عامل آن خواهد بود. اعدادی که معمولاً میلیاردها سال برای محاسبه آنها طول می کشد ، فقط با یک کامپیوتر کوانتومی کاملاً توسعه یافته ، تنها چند ساعت یا حتی چند دقیقه طول می کشند.

با توجه به این واقعیت ها ، رمزنگاری مدرن باید به دنبال مشکلات محاسباتی سخت تر باشد یا تکنیک های کاملاً جدیدی را برای بایگانی اهداف که امروزه توسط رمزنگاری مدرن ارائه می شود ، ابداع کند.

تشریح رمزنگاری,کلید رمزنگاری

برای ارسال نظر شما باید ابتدا وارد حساب کاربری خود شوید.

نظرات